2. Rancangan Ip address

Lantai 1

IP

|

Subnetmask

|

Gateway

|

Dns

| |

Pc1

|

192.168.2.3/24

|

255.255.255.0

|

192.168.2.1

|

8.8.8.8

8.8.4.4

|

Pc2

|

192.168.2.4/24

|

255.255.255.0

| ||

Pc3

|

192.168.2.5/24

|

255.255.255.0

| ||

Pc4

|

192.168.2.6/24

|

255.255.255.0

| ||

Pc5

|

192.168.2.7/24

|

255.255.255.0

| ||

Pc6

|

192.168.2.8/24

|

255.255.255.0

| ||

Pc7

|

192.168.2.9/24

|

255.255.255.0

| ||

Pc8

|

192.168.2.10/24

|

255.255.255.0

| ||

Pc9

|

192.168.2.11/24

|

255.255.255.0

| ||

Pc10

|

192.168.2.13/24

|

255.255.255.0

| ||

Laptop 1

|

192.168.3.2

|

255.255.255.0

|

192.168.2.1

| |

Laptop 2

|

192.168.3.3

|

255.255.255.0

| ||

Laptop 3

|

192.168.3.4

|

255.255.255.0

| ||

Laptop 4

|

192.168.3.5

|

255.255.255.0

| ||

Laptop 5

|

192.168.3.6

|

255.255.255.0

|

Lantai 2

IP

|

Subnetmask

|

Gateway

|

Dns

| |

Pc1

|

192.168.2.14/24

|

255.255.255.0

|

192.168.2.1

|

8.8.8.8

8.8.4.4

|

Pc2

|

192.168.2.15/24

|

255.255.255.0

| ||

Pc3

|

192.168.2.16/24

|

255.255.255.0

| ||

Pc4

|

192.168.2.17/24

|

255.255.255.0

| ||

Pc5

|

192.168.2.18/24

|

255.255.255.0

| ||

Pc6

|

192.168.2.19/24

|

255.255.255.0

| ||

Pc7

|

192.168.2.20/24

|

255.255.255.0

| ||

Pc8

|

192.168.2.21/24

|

255.255.255.0

| ||

Pc9

|

192.168.2.22/24

|

255.255.255.0

| ||

Pc10

|

192.168.2.23/24

|

255.255.255.0

| ||

Laptop 1

|

192.168.3.7

|

255.255.255.0

|

192.168.2.1

| |

Laptop 2

|

192.168.3.8

|

255.255.255.0

| ||

Laptop 3

|

192.168.3.9

|

255.255.255.0

| ||

Laptop 4

|

192.168.3.10

|

255.255.255.0

| ||

Laptop 5

|

192.168.3.11

|

255.255.255.0

|

3. Rancangan Perangkat Jaringan

1.Komputer merk lenovo tipe PC ThinkCentre Edge 73-5SIA

Spesifikasi

Basic Info

|

|

Screen

|

|

Software

|

|

Hardware

|

|

Memory

|

|

GPU

|

|

Port

|

|

Connectivity

|

|

Design

|

|

2.LAPTOP LENOVO B40-70-4261

Spesifikasi

Basic Info

|

|

Screen

|

|

Software

|

|

Hardware

|

|

Memory

|

|

GPU

|

|

Port

|

|

Connectivity

|

|

Design

|

|

3.UTP kabel

Kabel UTP itu adalah kabel khusus buat transmisi

data. UTP, singkatan dari “Unshielded

Twisted Pair". Disebut unshielded karena

kurang tahan terhadap interferensi

elektromagnetik. Dan disebut twisted pair karena di dalamnya terdapat pasangan kabel

yang disusun spiral alias saling berlilitan.

UTP kabel adalah kabel yang terdiri dari 4 pasang (biru, oranye, hijau, dan coklat) kabel

yang dipilih menurut aturan tertentu dan digunakan untuk mentransfer/menerima data

atau gampangnya kabel yang dibuat kusus untuk transmisi data. Kabel ini terdiri dari 5

kategori tapi yang terkenal cuma 2 yaitu kategori 3 dan kategori 5.

Masing - masing kategori punya spek yang berbeda :

UPT kategori 3 mempunyai kecepatan transmisi data sampai 10 mbps dan

UTP kategori 5 mempunyai kecepatan transmisi data sampai 100 mbps,dll tentunya.

Pilih kabel sesuai keperluan,untuk menghubungkannya diperlukan alat tambahan :

1. konektor RJ-45

2. tang printing (printing tools)

3. HUB (kalo lebih dari 2 komputer)

elektromagnetik. Dan disebut twisted pair karena di dalamnya terdapat pasangan kabel

yang disusun spiral alias saling berlilitan.

UTP kabel adalah kabel yang terdiri dari 4 pasang (biru, oranye, hijau, dan coklat) kabel

yang dipilih menurut aturan tertentu dan digunakan untuk mentransfer/menerima data

atau gampangnya kabel yang dibuat kusus untuk transmisi data. Kabel ini terdiri dari 5

kategori tapi yang terkenal cuma 2 yaitu kategori 3 dan kategori 5.

Masing - masing kategori punya spek yang berbeda :

UPT kategori 3 mempunyai kecepatan transmisi data sampai 10 mbps dan

UTP kategori 5 mempunyai kecepatan transmisi data sampai 100 mbps,dll tentunya.

Pilih kabel sesuai keperluan,untuk menghubungkannya diperlukan alat tambahan :

1. konektor RJ-45

2. tang printing (printing tools)

3. HUB (kalo lebih dari 2 komputer)

4. Connector RJ-45

4.Konektor RJ45

Konektor RJ45 adalah

connector tempat dimana kabel-kabel yang ada pada kabel UTP di

tempatkan. RJ bisa di ibaratkan kepala dari kabel jaringan dimana

melalui RJ45 ini lah kabel di hubungkan ke port jaringan yang ada pada

sebuah komputer atau peralatan lainnya, dan juga RJ45 adalah kabel

ethernet yang biasa di gunakan dalam topologi jaringan komputer LAN

maupun jaringan komputer tipe lainnya.

Fungsi konektor RJ45 adalah memudahkan

penggantian pesawat telpon atau memudahkan untuk di pindah-pindah serta

mudah untuk dicabut tanpa khawatir tersengat aliran listrik dan

menghubungkan konektor LAN melalui sebuah pusat network.

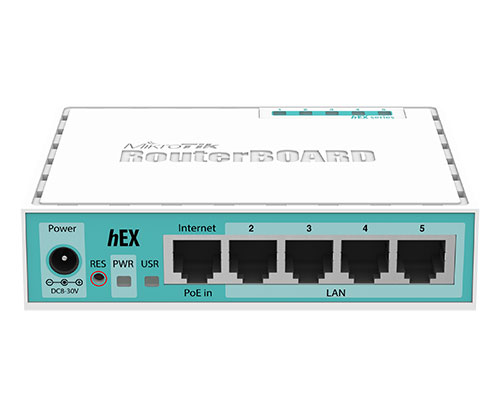

5.Mikrotik Rb750

Spesifikasi

CPU

|

AR7161 680/800MHz CPU

|

Memory

|

32MB DDR SDRAM onboard memory

|

Boot loader

|

RouterBOOT

|

Data storage

|

64MB onboard NAND memory chip

|

Ethernet

|

Five 10/100/1000 gigabit ethernet ports (with switch chip)

|

miniPCI

|

none

|

Extras

|

Reset switch, Beeper

|

Serial port

|

no serial port

|

LEDs

|

Power, NAND activity, 5 Ethernet LEDs

|

Power options

|

Power over Ethernet: 9-28V DC (except power over datalines). Power jack: 9.28V DC

|

Dimensions

|

113x89x28mm. Weight without packaging and cables: 130g

|

Power consumption

|

Up to 3W

|

Operating System

|

MikroTik RouterOS v3, Level4 license

|

5.Lan Card Dlink DGE 528T

Pengertian LAN Card

LAN Card adalah ‘pintu’ ke jaringan

dari komputer. Setiap jenis aktivitas jaringan memerlukan LAN Card – Internet,

jaringan printer, menghubungkan komputer bersama-sama. Saat ini banyak

perangkat berisi kartu jaringan: Televisi untuk aplikasi mereka gratis, pemutar

Blu-ray, ponsel, telepon VoIP desk, bahkan lemari es. LAN Card adalah perangkat

keras, yang dapat ditambahkan ke komputer atau mereka dapat diintegrasikan ke

dalam perangkat keras utama komputer

Fungsi LAN Card

Tujuan dari LAN Card adalah untuk

menciptakan koneksi fisik ke jaringan, untuk memberikan ‘pintu’ terbuka, seolah-olah.

Antarmuka pertama didukung oleh LAN Card adalah antarmuka fisik bagaimana kabel

dihubungkan ke kartu. Interface ini didefinisikan dengan baik dalam dokumentasi

teknis, yang mengapa kabel jaringan standar sesuai kartu LAN paling standar.

Fungsi kedua dari LAN Card adalah untuk menyediakan data link. Ada model

teoritis dalam jaringan komputer yang disebut OSI – Open System

Interconnection. Model ini, atau cara menjelaskan jaringan, termasuk 7 layer.

Dua lapisan pertama adalah lapisan fisik dan data link. Setiap lapisan dari

model OSI memungkinkan untuk lapisan lain untuk menjadi mandiri. Upgrade atau

mengubah satu lapisan tidak mempengaruhi yang lain. Ini berarti bahwa jika

plugin berubah untuk semua kartu LAN, unsur-unsur lain seperti protokol tidak

harus berubah.

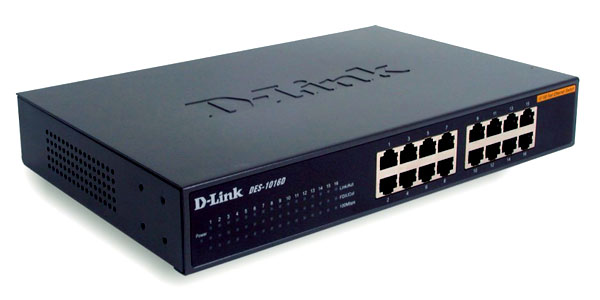

6.Switch Dlink Hub 16 port DGS

Pengertian HUB

Pengertian HUB adalah istilah

umum yang menunjukkan pada sebuah perangkat keras yang terdapat pada

suatu jaringan komputer sebagai central connection point yang memiliki

fungsi untuk menerima sinyal dari unit komputer yang lalu ditransfer ke

komputer lainnya. HUB bertugas untuk mengubah sinyal transmisi jaringan

sehingga dimungkinkan untuk menghubungan lebih dari 2 komputer, kemudian

dari konsep tersebut terciptalah sebuah network atau jaringan komputer

yang masing-masing komputer tersebut bisa saling terhubung.

Fisik

dari HUB memiliki banyak port, fungsi port tersebut untuk menghubungkan

masing-masing komputer menggunakan sebuah konektor bernama RG45.

Banyaknya port sebuah HUB bermacam-macam, ada yang memiliki 4 port, 5

port, 6 port dan seterusnya. Banyaknya komputer yang bisa terhubung

ditentukan oleh banyaknya port HUB itu sendiri. Oleh karena itu membuat

desain topologi jaringan sebelum membangun jaringan komputer amat sangat

penting, salah satu manfaatnya adalah bisa menentukan pilihan HUB yang

tepat untuk digunakan. Selain dapat menghubungkan komputer dengan

komputer, HUB juga bisa menghubungkan dirinya dengan HUB lain, hal ini

berguna untuk memperbanyak komputer yang terhubung ke jaringan.

Fungsi HUB dan Kelebihan Menggunakan HUB

·Bisa melakukan pengurangan, penambahan dan pemindahan unit komputer pada suatu jaringan komputer dengan mudah

·Mampu memberikan manajemen service data informasi dan diagnostik yang terpusat

· Kemudahan dan fleksibilitas untuk menggunakan interface berbeda

7.Access point planet wireless range Extender(WNAP-11101)

Pengertian Access Point

Access Point adalah

sebuah perangkat jaringan yang berisi sebuah transceiver dan antena

untuk transmisi dan menerima sinyal ke dan dari clients remote.

Fungsi Access Point

1. Mengatur supaya AP dapat berfungsi sebagai DHCP server

2. Mencoba fitur Wired Equivalent Privacy (WEP) dan Wi-Fi Protected Access(WPA)

3. Mengatur akses berdasarkan MAC Address device pengakses

4. Sebagai Hub/Switch yang bertindak untuk menghubungkan jaringan lokal dengan jaringan wireless/nirkabel

3. Mengatur akses berdasarkan MAC Address device pengakses

4. Sebagai Hub/Switch yang bertindak untuk menghubungkan jaringan lokal dengan jaringan wireless/nirkabel

4. Rancangan Kebutuhan Perangkat Jaringan

NO

|

Kebutuhan perangkat

|

Satuan

|

Harga

|

Total

|

1

|

PC

|

15

|

RP.3.000.000

|

Rp 45.000.000

|

2

|

Laptop

LENOVO B40-70-4261

|

15

|

RP. 5.000.000

|

Rp 60.000.000

|

3

|

Kabel jaringan UTP

|

1

|

RP.300000

|

Rp 300000

|

4

|

Konektor RJ45

|

1

|

RP.200000

|

Rp 200000

|

5

|

Mikrotik Rb750

|

1

|

RP.40000

|

Rp 40000

|

6

|

Lan Card Dlink DGE 528T

|

1

|

RP.530000

|

Rp 530000

|

7

|

Switch Dlink Hub 16 port DGS

|

1

|

RP.410000

|

Rp 410000

|

8

|

ISP Telkom paket 20 mbps

|

1

|

RP.750000

|

Rp 750000

|

9

|

Access point planet wireless range Extender(WNAP-11101)

|

1

|

RP.3690000

|

Rp 3690000

|

jumlah

|

Rp 125920000

|

5. keamanan jaringan yang baik

Koneksi masuk diblokir untuk menutup layanan jaringan seperti Windows Sharing kea rah Internet. Sebelum itu paket-paket yang datang dianalisa oleh Firewall. Dalam proses analisa ini, yang seharusnya memproteksi, malah dapat disusupi paket-paket khusus yang memanfaatkan celah dalam firewall yang menurut data bisa mencapai 267 celah. Oleh karena firewall memiliki akses penuh pada semua file di PC, seluruh system jadi terbuka bagi hacker.

Agar spyware yang mungkin terdapat pada PC anda tidak dapat mengirimkan data penting kearah internet, koneksi keluar harus diawasi. Aplikasi apapun yang mengirim data pasti diperiksa. Aplikasi tak dikenal akan diblokir dan baru dibuka bila diinginkan pengguna.Hacker yang kreatif selalu menggunakan cara menyalahgunakan aplikasi yag dianggap aman oleh firewall utnuk kepentingannya, browser misalnya. Hal ini sering terjadi karena firewall kerap kali tidak mampu membedakan apakah sebuah koneksi/aplikasi baik atau jahat karena tergantung setting dari pengguna. Dengan demikian, penyerang mampu menembus system dan konsep desktop firewall pun tidak dapat diandalkan.

Hacking

adalah usaha atau kegiatan di luar izin atau sepengetahuan pemilik jaringan

untuk memasuki sebuah jaringan serta mencoba mencuri file seperti file password

dan sebagainya. Atau usaha untuk memanipulasi data, mencuri file-file penting,

atau mempermalukan orang lain dengan memalsukan user identity-nya. Pelakunya

disebut hacker yang terdiri dari seorang atau sekumpulan orang yang secara

berkelanjutan berusaha untuk menembus sistem pengaman kerja dari operating

system suatu komputer.

Hacking

adalah usaha atau kegiatan di luar izin atau sepengetahuan pemilik jaringan

untuk memasuki sebuah jaringan serta mencoba mencuri file seperti file password

dan sebagainya. Atau usaha untuk memanipulasi data, mencuri file-file penting,

atau mempermalukan orang lain dengan memalsukan user identity-nya. Pelakunya

disebut hacker yang terdiri dari seorang atau sekumpulan orang yang secara

berkelanjutan berusaha untuk menembus sistem pengaman kerja dari operating

system suatu komputer.

Cracker

adalah Seorang atau sekumpulan orang yang berniat untuk merusak dan

menghancurkan integritas di seluruh jaringan sistem komputer dan tindakannya

dinamakan cracking. Pada umumnya para cracker setelah berhasil masuk ke dalam

jaringan komputer akan langsung melakukan kegiatan perusakan dan penghancuran

data-data penting hingga menyebabkan kekacauan bagi para user dalam menggunakan

komputernya.

Cracker

adalah Seorang atau sekumpulan orang yang berniat untuk merusak dan

menghancurkan integritas di seluruh jaringan sistem komputer dan tindakannya

dinamakan cracking. Pada umumnya para cracker setelah berhasil masuk ke dalam

jaringan komputer akan langsung melakukan kegiatan perusakan dan penghancuran

data-data penting hingga menyebabkan kekacauan bagi para user dalam menggunakan

komputernya.

Hide

SSID

Hide

SSID

WEP

WEP

WPA-PSK

atau WPA2-PSK

WPA-PSK

atau WPA2-PSK

MAC

Filter

MAC

Filter

Weak

protocols (protokol yang lemah)

Weak

protocols (protokol yang lemah)

Software

issue (masalah perangkat lunak)

Software

issue (masalah perangkat lunak)

Hardware

issue (masalah perangkat keras).

Hardware

issue (masalah perangkat keras).

Misconfiguration

(konfigurasi yang salah).

Misconfiguration

(konfigurasi yang salah).

Keamanan jaringan

(Bahasa Inggris: Network Security) dalam jaringan komputer sangat penting

dilakukan untuk memonitor akses jaringan dan mencegah penyalahgunaan sumber

daya jaringan yang tidak sah. Tugas keamanan jaringan dikontrol oleh administrator

jaringan.

Tujuan Keamanan Jaringan Komputer

• Availability /

Ketersediaan

• Reliability /

Kehandalan

• Confidentiality /

Kerahasiaan

Cara Pengamanan Jaringan Komputer

– Autentikasi

– Enkripsi

o

Autentikasi

• Proses pengenalan

peralatan, sistem operasi, kegiatan, aplikasi dan identitas user yang terhubung

dengan jaringan komputer • Autentikasi dimulai pada saat user login ke jaringan

dengan cara memasukkan password.

Ø Tahapan Autentikasi

· Autentikasi

untuk mengetahui lokasi dari peralatan pada suatu simpul jaringan (data link

layer dan network layer).

· Autentikasi untuk mengenal sistem operasi yang

terhubung ke jaringan (transport layer).

· Autentikasi untuk mengetahui fungsi/proses

yang sedang terjadi di suatu simpul jaringan (session dan presentation layer).

· Autentikasi

untuk mengenali user dan aplikasi yang digunakan (application layer)

o

Enkripsi

• Teknik pengkodean

data yang berguna untuk menjaga data / file baik di dalam komputer maupun pada

jalur komunikasi dari pemakai yang tidak dikehendaki.

• Enkripsi diperlukan

untuk menjaga kerahasiaan data.

Ø Teknik Enkripsi

·

DES

(Data Encription Standard)

·

RSA

(Rivest Shamir Adelman) Resiko Jaringan Komputer Segala bentuk ancaman baik

fisik maupun logik yang langsung atau tidak langsung mengganggu kegiatan yang

sedang berlangsung dalam jaringan.

Resiko

Jaringan Komputer

·

Segala

bentuk ancaman baik fisik maupun logic yang langsung atau tidak langsung

mengganggu kegiatan yang sedang berlangsung dalam jaringan

Faktor-Faktor

Penyebab Resiko

·

Dalam

Jaringan Komputer

..Kelemahan manusia (human error)

..Kelemahan perangkat keras komputer

..Kelemahan system operasi jaringan

..Kelemahan system jaringan komunikasi

Ancaman

Jaringan komputer

¡

FISIK

-Pencurian perangkat keras computer atau

Perangkat jaringan

-Kerusakan pada computer dan perangkat

Komunikasi jaringan

-Wiretapping

-Bencanaalam

¡

LOGIK

-Kerusakan pada system operasi atau aplikasi

-Virus

-Sniffing

Beberapa Bentuk

Ancaman Jaringan

v

Sniffer

Peralatan yang dapat memonitor proses

yang sedang berlangsung

v

Spoofing

Penggunaan computer untuk meniru(dengan cara

menimpa identitas atau alamat IP.

Remote

Attack

Segala bentuk serangan terhadap suatu mesin

dimana penyerangnya tidak memiliki kendali terhadap mesin tersebut karena

dilakukan dari jarak jaruh dluar system jaringan atau media transmisi

v

Hole

Kondisi dari software atau hardware yang bias

diakses oleh pemakai yang tidak memiliki otoritas atau meningkatnya tingkat

pengaksesan tanpa melalui proses otorisasi

v

Phreaking

Perilaku menjadikan system pengamanan telepon

melemah

v

Hacker

Orang yang secara diam-diam mempelajari

sistem

yang biasanya sukar dimengerti untuk kemudian

mengelolanya dan menshare hasil uji coba yang dilakukannya.

–Hacker tidak merusak sistem

v

Craker

–Orang yang secara diam-diam

mempelajari system dengan maksud jahat

–Muncul karena sifat dasar manusia yang

selalu ingin Membangun (salah satunya merusak)

Ciri-ciri cracker :

1. Bisa membuat program

C, C++ atau pearl

2. Memiliki pengetahuan

TCP/IP

3. Menggunakan internet

lebih dari 50 jam per- bulan

4. Menguasai sistem

operasi UNIX atau VMS

5. Suka mengoleksi

software atau hardware lama

6. Terhubung ke internet

untuk menjalankan aksinya

7. Melakukan aksinya pada malam hari, dengan

alasan waktu yang memungkinkan, jalur komunikasi tidak padat, tidak mudah

diketahui orang lain.

ü

Penyebab cracker

melakukan penyerangan

:

1.

spite,

kecewa, balas dendam

2.

sport, petualangan

3.

profit, mencari keuntungan dari imbalan orang

lain

4.

stupidity, mencari perhatian

5.

cruriosity, mencari perhatian

6.

politics, alasan politis

ü

Ciri-ciri target yang

dibobol cracker :

1. Sulit ditentukan

2. Biasanya organisasi

besar dan financial dengan sistem pengamanan yang canggih

3. Bila yang dibobol

jaringan kecil biasanya system pengamanannya lemah, dan pemiliknya baru dalam

bidang internet.

ü

Ciri-ciri target yang

“berhasil” dibobol cracker :

1. Pengguna bisa

mengakses, bisa masuk ke jaringan tanpa “nama” dan “password”

2. Pengganggu bisa

mengakses, merusak, mengubah atau sejenisnya terhadap data

3. Pengganggu bisa mengambil alih kendali sistem

4. Sistem hang, gagal bekerja, reboot atau sistem

berada dalam kondisi tidak dapat dioperasikan

Pengertian

Firewall

Firewall merupakan suatu

sistem proteksi untuk melaksanakan pengawasan lalu lintas paket data menuju

atau meninggalkan sebuah jaringan computer sehingga paket data yang telah

diperiksa dapat diterima, ditolak atau bahkan dimodifikasi terlebih dahulu

sebelum memasuki atau meninggalkan jaringan tersebut. Firewall memprotieksi

suatu jaringan komputer dari hal-hal yang membahayakannya.

ü Cara Kerja Firewall

Firewall pada dasarnya merupakan penghalang antara komputer

Anda (atau jaringan) dan Internet (luar dunia). Firewall bisa diumpamakan

dengan seorang penjaga keamanan yang berdiri di pintu masuk rumah kita (satpam)

yang bertugas menyaring pengunjung yang datang ke tempat kita, Dia mungkin

mengizinkan beberapa pengunjung untuk masuk sementara,menyangkal orang lain

yang ia sangka penyusup. Demikian pula firewall adalah sebuah program perangkat

lunak atau perangkat keras yang menyaring informasi (paket) yang datang melalui

internet ke komputer pribadi anda atau jaringan komputer.

Firewall dapat memutuskan untuk mengizinkan atau

memblokir lalu lintas jaringan antara perangkat berdasarkan aturan yang pra-dikonfigurasi

atau ditentukan oleh administrator firewall. Kebanyakan personal firewall

seperti firewall Windows beroperasi pada seperangkat aturan pra-konfigurasi

yang paling cocok dalam keadaan normal sehingga pengguna tidak perlu khawatir

banyak tentang konfigurasi firewall.

Kelebihan dan Kekurangan

Kelebihan FIREWALL

1. Lebih

mudah di telusuri bila terjadi kesalahan konfigurasi karena firewall terbuat

dalam versi bahasa script.

2. Router

dapat dengan mudah memantau client.

3. Adanya

default police yang memberikan keamanan dari serangan yang dapat merugikan.

4. Lebih

mudah dalam maintance dan update.

5. Firewall

dapat diterapkan pada perangkat jaringan biasa.

6. Firewall

memiliki performa yang tinggi karena dapat melakukan pengecekan terhadap banyak

koneksi.

Kelemahan FIREWALL

1. FIREWALL dapat ditembus dari luar .

Koneksi masuk diblokir untuk menutup layanan jaringan seperti Windows Sharing kea rah Internet. Sebelum itu paket-paket yang datang dianalisa oleh Firewall. Dalam proses analisa ini, yang seharusnya memproteksi, malah dapat disusupi paket-paket khusus yang memanfaatkan celah dalam firewall yang menurut data bisa mencapai 267 celah. Oleh karena firewall memiliki akses penuh pada semua file di PC, seluruh system jadi terbuka bagi hacker.

2. FIREWALL dapat ditembus dari dalam.

Agar spyware yang mungkin terdapat pada PC anda tidak dapat mengirimkan data penting kearah internet, koneksi keluar harus diawasi. Aplikasi apapun yang mengirim data pasti diperiksa. Aplikasi tak dikenal akan diblokir dan baru dibuka bila diinginkan pengguna.Hacker yang kreatif selalu menggunakan cara menyalahgunakan aplikasi yag dianggap aman oleh firewall utnuk kepentingannya, browser misalnya. Hal ini sering terjadi karena firewall kerap kali tidak mampu membedakan apakah sebuah koneksi/aplikasi baik atau jahat karena tergantung setting dari pengguna. Dengan demikian, penyerang mampu menembus system dan konsep desktop firewall pun tidak dapat diandalkan.

Teknik

Kriptografi

Kriptografi (cryptography)

berasal dari bahasa Yunani, terdiri dari dua suku kata yaitu kripto dan

graphia. Kripto artinya menyembunyikan, sedangkan graphia

artinya tulisan. Kriptografi adalah ilmu

yang mempelajari teknik-teknik matematika yang berhubungan

dengan aspek keamanan informasi,

seperti kerahasiaan data, keabsahan data, integritas data,

serta autentikasi data .Tetapi tidak semua

aspek keamanan informasi dapat diselesaikan dengan

kriptografi.

Kriptografi dapat pula diartikan sebagai ilmu atau seni

untuk menjaga

Istilah-istilah

keamanan jaringan

Serangan

(gangguan) terhadap keamanan dapat dikategorikan dalam empat kategori

utama :

1.

Interruption

Suatu aset dari suatu

sistem diserang sehingga menjadi tidak tersedia atau tidak dapat dipakai oleh

yang berwenang.Contohnya adalah perusakan/modifikasi terhadap piranti keras

atau saluran jaringan.

2.

Interception

Suatu pihak yang

tidak berwenang mendapatkan akses pada suatu aset. Pihak yang dimaksud bisa

berupa orang, program, atau sistem yang lain.Contohnya adalah penyadapan

terhadap data dalam suatu jaringan.

3.

Modification

Suatu pihak yang

tidak berwenang dapat melakukan perubahan terhadap suatu aset.Contohnya adalah

perubahan nilai pada file data, modifikasi program sehingga berjalan dengan

tidak semestinya, dan modifikasi pesan yang sedang ditransmisikan dalam

jaringan.

4.

Fabrication

Suatu pihak

yang tidak berwenang menyisipkan objek palsu ke dalam sistem.Contohnya adalah

pengiriman pesan palsu kepada orang lain.

Celah

Keamanan serta Ancaman Terhadap Keamanan Jaringan WiFi

A.

Celah

Keamanan Jaringan WiFi

Beberapa kelemahan pada jaringan wireless

yang bisa digunakan attacker melakukan serangan antara lain:

Banyak administrator

menyembunyikan Services Set Id (SSID) jaringan wireless mereka dengan maksud

agar hanya yang mengetahui SSID yang dapat terhubung ke jaringan mereka.

Teknologi Wired

Equivalency Privacy atau WEP memang merupakan salah satu standar enkripsi yang

paling banyak digunakan. Namun, teknik enkripsi WEP ini memiliki celah keamanan

yang cukup mengganggu. Bisa dikatakan, celah keamanan ini sangat berbahaya.

WPA merupakan

teknologi keamanan sementara yang diciptakan untuk menggantikan kunci WEP. Ada

dua jenis yakni WPA personal (WPA-PSK), dan WPA-RADIUS. Saat ini yang sudah

dapat di crack adalah WPA-PSK, yakni dengan metode brute force attack secara

offline.

Hampir setiap

wireless access point maupun router difasilitasi dengan keamanan MAC Filtering.

Komunikasi jaringan

komputer menggunakan protokol antara client dan server. Kebanyakan dari

protokol yang digunakan saat ini merupakan protocol yang telah digunakan

beberapa dasawarsa belakangan.

Menjadi sesuatu yang

mudah untuk melakukan eksploitasi celah pada perangkat lunak. Celah ini

biasanya tidak secara sengaja dibuat tapi kebanyakan semua orang mengalami

kerugian dari kelemahan seperti ini.

Biasanya perangkat

keras tidak mempunyai masalah pada penyerangan yang terjadi. Perangkat lunak

yang dijalankan oleh perangkat keras dan kemungkinan kurangnya dokumentasi

spesifikasi teknis merupakan suatu titik lemah. Berikut ini merupakan contoh

bagaimana perangkat keras mempunyai masalah dengan keamanan.Contoh 1: Cisco,

contoh 2: Linksys

Kesalahan konfigurasi

pada server dan perangkat keras (hardware) sangat sering membuat para penyusup

dapat masuk kedalam suatu system dengan mudah. Sebagai contoh, penggantian

halaman depan suatu situs dikarenakan kesalahan konfigurasi pada perangkat lunak

“www-server” ataupun modulnya

B.

Ancaman

Terhadap Keamanan Jaringan WiFi

Banyak pengguna jaringan wireless tidak bisa

membayangkan jenis bahaya apa yang sedang menghampiri mereka saat sedang

berasosiasi dengan wireless access point (WAP), misalnya seperti sinyal WLAN

dapat disusupi oleh hacker. Berikut ini dapat menjadi ancaman dalam jaringan

wireless, di antaranya:

·

Sniffing

to Eavesdrop

·

Denial

of Service Attack

·

Man

in the Middle Attack

·

Rogue/Unauthorized

Access Point

·

Konfigurasi

access point yang tidak benar

·

Scanning

·

Password

cracking.

·

Rootkit.

Mengamankan

Jaringan WiFi

Mengamankan jaringan wifi membutuhkan tiga

tingkatan proses. Untuk mengamankan jaringan wifi kita harus dapat melakukan

pemetaan terhadap ancaman yang mungkin terjadi.

o

Prevention

(pencegahan).

o

Observation

(observasi).

o

Response

(respon).

o

Victims/statistic

(korban/statistik).

Masalah keamanan pada jaringan komputer pada

prinsipnya tidak terlepas dari 2 hal mendasar yaitu konsep autentifikasi

(access control) dan enkripsi (data protection).

a. WEP (Wired Equivalent Privacy).

b. WPA (Wi-Fi Protected Access)

c. MAC (Medium Access Control) Address

Filtering.

Keamanan

jaringan komputer dari segi bentuknya

Keamanan jaringan mencakup berbagai jaringan

komputer, baik negeri maupun swasta, yang digunakan dalam pekerjaan sehari-hari

melakukan transaksi dan komunikasi di kalangan bisnis, instansi pemerintah dan

individu.Jika diamati mengenai keamanan maka keamanan jaringan komputer dapat

ditinjau dari segi bentuknya yaitu seperti berikut:

§ Keamanan hardware

Keamanan hardware berkaitan dengan perangkat

keras yang digunakan dalam jaringan komputer. Keamanan hardware sering

dilupakan padahal merupakan hal utama untuk menjaga jaringan dari agar tetap

stabil. Dalam keamanan hardware, server dan tempat penyimpanan data harus

menjadi perhatian utama. Akses secara fisik terhadap server dan data-data

penting harus dibatasi semaksimal mungkin.

§ Keamanan software.

Sesuai dengan namanya, maka yang harus

diamankan adalah perangkat lunak. Perangkat lunak yang kita maksud disini bisa

berupa sistem operasi, sistem aplikasi, data dan informasi yang tersimpan dalam

komputer jaringan terutama pada server. Contohnya, jika server hanya bertugas

menjadi router, tidak perlu software web server dan FTP server diinstal.

Membatasi software yang dipasang akan mengurangi konflik antar software dan

membatasi akses, contohnya jika router dipasangi juga dengan FTP server, maka

orang dari luar dengan login anonymous mungkin akan dapat mengakses router

tersebut.

Metode

untuk membuat jaringan computer lebih aman

Metode-metode yang dapat diterapkan untuk

membuat jaringan komputer menjadi lebih aman, antara lain:

IDS / IPS

Intrusion Detection

IDS

/ IPS

Intrusion Detection

System (IDS) dan Intrusion Prevention System (IPS) adalah sistem yang banyak digunakan

untuk mendeteksi dan melindungi sebuah sistem keamanan dari serangan oleh pihak

luar maupun dalam.| Jenis Keamanan | Keterangan | Fungsi | Tujuan |

| Firewall | Firewall adalah sistem keamanan jaringan komputeryang digunakan untuk melindungi komputer dari beberapa jenis serangan dari komputer luar | sebagai pengontrol, mengawasi arus paket data yang mengalir di jaringan. Fungsi Firewal mengatur, memfilter dan mengontrol lalu lintas data yang diizinkan untuk mengakses jaringan privat yang dilindungi | mengisolisasi setiap unit system dari suatu serangan yang mengakibatkan kerusakan dari salah satu unit system di luar. |

6. RANCANGAN QoS DAN MANAJEMEN BANDWIDTH

Switch / PC : 10240 Kbps (15 PC)

AP Lantai 1 : 3072 Kbps (5 Laptop)

AP Lantai 2 : 7168 Kbps (10 PC)

AP Lantai 1 : 3072 Kbps (5 Laptop)

AP Lantai 2 : 7168 Kbps (10 PC)

7. FITUR JARINGAN

· Firewall dan NAT : Mendukung

pemfilteran koneksi peer to peer, source NAT dandestination NAT. Mampu

memfilter berdasarkan MAC, IP address, range port,protokol IP, pemilihan opsi

protokol seperti ICMP, TCP Flags dan MSS.

· Hotspot : Hotspot gateway

dengan otentikasi RADIUS. Mendukung limit data rate, SSL ,HTTPS.

· Proxy : Cache untuk FTP dan

HTTP proxy server, HTTPS proxy; transparent proxy untuk DNS dan HTTP; mendukung

protokol SOCKS; mendukung parent proxy; static DNS.

· Routing : Routing statik

dan dinamik; RIP v1/v2, OSPF v2, BGP v4.

·Proxy adalah suatu aplikasi yang

menjadi perantara antara client dengan server, sehingga client tidak akan

berhubungan langsung dengan server-server yang ada di Internet. Mikrotik memiliki

fitur Web proxy yang bisa digunakan sebagai proxy server yang nantinya akan

menjadi perantara antara browser user dengan web server di Internet.

· WalledGarden adalah sebuah

system yang memungkinkan untuk user yang belum terautentikasi menggunakan (Bypass!)

beberapa resource jaringan tertentu tetapi tetap memerlukan autentikasi jika

ingin menggunakan resource yang lain.

· Cookie dapat digunakan untuk

otentikasi dalam layanan Hotspot domain (read-only: text) - nama domain (jika

berpisah dari username) expires-in (read-only: waktu) – berapa lama cookie

tersebut valid mac-address (read-only: alamat MAC) – MAC address pengguna